1. Consultar:

¿Que es Servidor FTP?

¿Que diferencia hay entre un servidor Ftp y un Cliente FTP?

Tipos de FTP

¿Que es FTP en modo Activo?

¿Que es FTP en modo Pasivo?

2. Realizar un vídeo tutorial de Instalación y configuración de Servidor FTP de preferencia Filezilla, en demuestre como crear usuarios, compartir carpetas ( y archivos), asignar permisos de lectura, escritura, ejecución, limitar ancho de banda de descarga y de subida.

Lecturas Recomendadas:

http://www.ujaen.es/sci/redes/ftp/concepto.html

http://www.informatica-hoy.com.ar/aprender-informatica/Que-es-FTP-como-funciona.php

Filezilla Server

Descargar

Filezilla Client

Descargar

Instalacion Linux debian

http://cetemso.blogspot.com/2015/07/instalacion-linux-debian.html

Taller en una maquina real

Realizar un vídeo tutorial en binas donde desarrolle los puntos planteados en la guía. Donde utilice dos maquinas un servidor y un cliente. El servidor debe tener instalado ProFTP y el cliente Filezilla.

1. Instalar ProFTP (Recuerde que debe estar conectado a internet)

aptitude install proftpd-basic

Notas: El archivo de configuración esta en /etc/proftpd/proftpd.conf

No olvide crear una copia del archivo de configuración

No olvide crear una copia del archivo de configuración

Y reiniciar el servicio cada vez que realice cambios en los archivos de configuración.service proftpd restart

2. Cambiar el mensaje de bienvenida e incluir los nombres de los integrantes.

3. Cambiar el mensaje de bienvenida cuando se accede satisfactoriamente como usuario.

AccessGrantMsg

3. Cambiar el mensaje de bienvenida cuando el nombre de usuario o contraseña son incorrectos.

AccessDenyMsg

4. Habilitar cuenta de usuario del usuario anónimo.

mkdir -p /var/ftp/descargas

chown -R ftp /var/ftp/descargas

DefaultRoot /var/ftp/descargas

<Anonymous /var/ftp/descargas>

User ftp

UserAlias anonymous ftp

RequireValidShell off

<Limit LOGIN>

AllowAll

</Limit>

</Anonymous>

5. Cambiar de puerto de escucha (Por defecto escucha en el puerto 21)

Port

6. Crear dos usuarios de para acceso al FTP.

adduser

7. Denegar el acceso a un usuario.

<Limit LOGIN>

AllowUser ana

DenyAll

</Limit>

8, Realizar pruebas de subida y de bajada de archivos con el servidor. (En maquina virtual no olvidar poner el adaptador de red como puente)

9. Cambiar el directorio en donde el usuario almacenara la información por defecto.

10.Consultar 10 ftp anonimos diferentes a los ejemplos:

Ejemplo de ftp anonimos:

ftp.rediris.es

ftp.gnu.org

ftp.ubuntu.com

ftp.debian.com

ftp.suse.com

ftp.fi.upm.es

ftp.microsoft.com

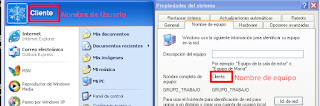

Por defecto Windows tiene un cliente ftp al cual podemos acceder desde el explorador.

http://jrballesteros05.blogspot.com/2011/04/configurar-un-servidor-ftp-en-gnulinux.html

https://forum.ivorde.com/how-to-change-proftpd-welcome-message-with-serverident-t19755.html

http://www.debianhelp.co.uk/proftp.htm

http://www.redeszone.net/gnu-linux/proftpd/

http://thebitdeveloper.com/2010/01/19/configurar-proftpd-para-usuarios-anonimos/

http://es.slideshare.net/pablozacrosuarez/instalacin-y-configuracin-de-un